Niente di ciò che facciamo nell’universo cripto ha senso senza la certezza che Bitcoin e tutte le criptovalute e NFT custoditi nel nostro portafoglio sono al sicuro.

Considerata la giovinezza del settore, l’ancora relativamente ridotta adozione e la conseguente poca conoscenza delle dinamiche di funzionamento di wallet e strumenti di interazione, non sorprende che i casi di monete perse a causa di attacchi, errori nell’utilizzo e procedure di backup approssimative siano all’ordine del giorno e spesso catastrofici.

E’ paradossale perché la tecnologia blockchain e i principi crittografici di funzionamento dei wallet sono assolutamente sicuri e inespugnabili. Ciò che fa la differenza è quindi, come sempre, capire e documentarsi prima di affidare capitali a meccanismi che non si comprendono.

In altre parole, la tecnologia la sua parte la fa, e quindi la sicurezza dei nostri investimenti dipende esclusivamente dallo standard qualitativo delle pratiche da noi impiegate.

In questa guida scopriamo insieme le più solide procedure a cui aderire per avere la certezza di non vederci svuotare il portafoglio.

Procederemo in due sezioni, prima parlando di protezione dei wallet in generale e poi delle misure di salvaguardia della seed phrase nello specifico.

Punti Chiave:

Capire il funzionamento di wallet e seed è un tassello fondamentale e imprescindibile quando sono in gioco i nostri risparmi e investimenti.

La sicurezza di queste due componenti è il prodotto di una catena di accorgimenti e procedure, che solo se rispettati interamente garantiscono l’inattaccabilità dei fondi custoditi.

Essendo coinvolta la blockchain e Internet, il primo livello da considerare è la sicurezza dei dispositivi che usiamo e delle modalità con cui ci connettiamo e interagiamo col web.

La gestione di criptovalute comporta l’interazione con una serie di elementi. Sono necessarie conoscenze e competenze che solo sommate tra loro e interiorizzate permettono di raggiungere una visione chiara e la padronanza necessarie a portare avanti qualsiasi operazione in tutta tranquillità.

Per questo per trarre il massimo beneficio da questa guida si raccomanda di approfondire i seguenti punti, qualora ce ne fosse bisogno, consultando ogni articolo dedicato.

E’ importante:

- Conoscere gli errori da evitare: 10 Errori da Evitare con le Criptovalute – Guida Gratuita.

- Saper riconoscere le principali truffe: Come Evitare di Essere Truffati e Perdere Criptovalute – 10 Strategie.

- Capire come funzionano i diversi tipi di portafogli: Che Cos’è, Come Funziona e Come Scegliere un Portafoglio o Wallet per Criptovalute.

- Sapere la differenza tra Seed, PassPhrase, Password e PIN: La Differenza tra Seed Phrase, PassPhrase, Password e PIN nei Wallet per Criptovalute.

- Aver chiaro come funzionano i vari network e la differenza tra cripto e token: La Differenza tra Criptovalute e Token ERC20, BEP2, BEP20, SPL e TRC20.

- Capire cosa sono e come funzionano gli NFT: Capire gli NFT – Cosa Sono e Come Funzionano – Guida Completa Token Non Fungibili.

Sicurezza in Rete:Le criptovalute sono, volendo semplificare, soldi su Internet. Non risiedono nel nostro wallet e non sono nella seed. Portafogli e chiavi private sono semplicemente strumenti che permettono di accedere ai fondi custoditi su un registro distribuito in più copie sul web, la blockchain, e di autorizzare transazioni.

Capiamo quindi che non possiamo prescindere da elevati standard di sicurezza in rete, perché se i dispositivi che usiamo sono compromessi da virus o malware, oppure presi di mira da hacker, le nostre criptovalute sono spacciate prima ancora di iniziare.

Il problema va prevenuto, risolvendo alla radice le questioni che presentano vulnerabilità. La soluzione ottimale sarebbe non collegarsi mai al web, in quanto ogni volta che lo facciamo siamo esposti alla possibilità di essere attaccati. Naturalmente però, siccome ogni transazione su blockchain avviene in rete, questo è impossibile.

L’approccio più vicino a tale ideale irraggiungibile è quello di munirsi di dispositivi con sistemi operativi installati da zero (e quindi puliti), nei quali non utilizziamo alcun software se non quello dei wallet, e che colleghiamo alla rete solo per le interazioni tra portafogli, exchange e siti ufficiali. Tuttavia anche questo è poco praticabile per la maggior parte di noi.

L’altro valido compromesso, ben più diffuso, è quello dei wallet hardware (che discuteremo a breve), i quali creano una barriera protettiva conservando i dati di accesso in chip progettati specificamente per essere sigillati e sicuri anche quando connessi al pc.

Al fine di contenere il più possibile i rischi, approfondiamo alcune delle componenti indispensabili di una gestione prudente della rete, dei nostri account e dei dispositivi relativi alle criptovalute:

- Proteggiamo i nostri indirizzi email affidandoci a servizi di qualità e usando password uniche, non riciclate, lunghe e complesse, delle quali facciamo backup offline.

- Impariamo a usare un buon password manager, sicuro, open source, come KeePassXC, con encryption di grado militare. Evitiamo i password manager di tendenza o che salvano le nostre password online nei loro server. Sono frequenti le horror story di password manager infiltrati da hacker, dove dati sensibili di milioni di utenti sono stati compromessi.

- Disattiviamo le funzioni di salvataggio automatico di password offerte da sistemi operativi e browser. Non usiamo funzionalità rischiose solo perché sono ‘comode’.

- Proteggiamo la nostra identità online e interagiamo in forma più anonima possibile. Non iscriviamoci a exchange, servizi, newsletter, portfolio tracker e simili, usando email che mostrano il nostro nome, perché in caso di data breach saremmo immediatamente target degli scammer di turno.

- Non salviamo alcun dato relativo alle nostre criptovalute, incluse email e dati di accesso a wallet o exchange, in servizi di backup su cloud. Chiavette USB o Hard Disk esterni, dedicati, dove salvare file di backup criptati e in più copie, assolveranno alla funzione con molta più sicurezza (a esclusione della seed che come vedremo non va mai salvata in digitale, neanche in questo modo).

- Evitiamo di discutere online di qualsiasi aspetto delle criptovalute che deteniamo, inclusi wallet, exchange e servizi usati. Un semplice commento su YouTube o X con profilo che mostra nostro nome e cognome può esporci a rischi concreti.

- Consideriamo seriamente la possibilità di dotarci di dispositivi dedicati, con sistema operativo installato di fresco, e che teniamo scollegati dalla rete a esclusione di quando facciamo operazioni. E’ uno dei metodi più efficaci per scongiurare una larga fetta delle problematiche che possono presentarsi.

- Se non disponiamo di pc e smartphone dedicati, o per lo più offline, assicuriamoci regolarmente che i dispositivi che usiamo siano puliti. E’ utile fare della ricerca e capire come funziona la cyber security per proteggersi da malware, ramsomware, phishing e le innumerevoli insidie presenti sul web.

Semplici principi a cui aderire sono: tenere i sistemi operativi aggiornati, usare antivirus, usare firewall, usare Tor e VPN di qualità, evitare siti sospetti (o cloni di siti ufficiali), evitare di cliccare su link, immagini, pop-up e qualsiasi oggetto della cui origine non siamo certi (sui siti, nelle email, sui social, negli sms). - Evitiamo nel modo più assoluto di collegarci a Wi-Fi pubblici. Sono molto vulnerabili e un hacker può facilmente infiltrarsi nei dati del nostro dispositivo e sottrarre quelli necessari a derubarci.

- Proteggiamo i dispositivi da intrusioni di estranei mediante password o accesso biometrico.

- Ovunque possibile usiamo l’autenticazione a due fattori (2FA). Possibilmente coinvolgendo due dispositivi distinti, ad esempio autorizzando da smartphone un accesso a exchange/wallet effettuato da pc.

- Stiamo sempre attenti e non sottovalutiamo l’ingegnosità dei metodi che gli scammer usano per appropriarsi dei nostri dati sensibili. Ricordiamo che la maggior parte delle criptovalute rubate non vengono sottratte per mezzo di sofisticati attacchi informatici ma con banali tecniche di ingegneria sociale: cioè l’utente stesso consegna chiavi e seed al truffatore che lo convince di essere un assistente di qualche piattaforma ufficiale.

- Per minimizzare il rischio di essere tracciati e diventare target di qualche malintenzionato (e proteggere la privacy come effetto collaterale positivo), evitiamo di usare sempre gli stessi indirizzi di ricezione e inseriamoli il meno possibile nei blockchain explorer.

Wallet:

Daremo qui per assodato il principio di scegliere e usare solo i migliori wallet, a seguito di una opportuna ricerca fatta di confronti, lettura di recensioni e pareri, nonché comprensione dei pro e contro di ogni soluzione (cosa che tra l’altro vale anche per l’altra metà dell’equazione, gli exchange, che vanno selezionati con la massima cura affidandosi solo a piattaforme che forniscono elevati standard di sicurezza).

I wallet come sappiamo si distinguono in diverse categorie. Le differenze principali sono tra wallet non custodial/custodial e tra wallet hot/cold.

In sintesi se la seed phrase e le chiavi private sono in nostro possesso parliamo di wallet non custodial, mentre se sono in mano a una terza parte si tratta di wallet custodial. Se il wallet si connette online si parla di wallet ‘hot‘, mentre se non è esposto alla rete abbiamo un wallet ‘cold‘.

Partiamo dai wallet custodial. Come detto rientrano in questa categoria i portafogli dei quali non deteniamo la seed phrase e le chiavi private. Questo compito viene assunto da una piattaforma/entità terza, che se ne occupa al nostro posto, liberandoci dalla responsabilità di doverle conservare in sicurezza, ma anche privandoci della reale proprietà delle monete, come ci ricorda il famoso detto ‘Not Your Keys, Not Your Coins’.

Nello scenario più comune si tratta dei wallet degli exchange. Se da una parte è vero che gli exchange hanno sistemi inespugnabili di protezione dei loro cold wallet interni, dove il grosso delle criptovalute dei clienti viene custodito, dall’altra il nostro potere di intervento agisce su un livello molto più superficiale, in quanto in sostanza a noi utenti non rimane che un profilo/account al quale accedere con delle credenziali.

Dovendoci affidare a una terza parte, che è proprio ciò che Bitcoin si propone di eliminare, torniamo punto e a capo.

Per capirci, la nostra banca potrebbe anche essere inattaccabile, ma se qualcuno entra sul nostro conto online lo può prosciugare in un minuto. Lo stesso vale per queste piattaforme, ma ancora in moltissimi incredibilmente non solo si fidano ciecamente (a dispetto anche di qualche struttura sparita nel nulla da un giorno all’altro), ma addirittura prendono alla leggera le più elementari misure di sicurezza.

A parte i principi discussi sopra riguardo la prudenza in rete, ecco un elenco di basi cui riferirsi:

- Usiamo email dedicate, una per ogni exchange e senza nome/cognome visibili.

- Attiviamo sempre 2FA, su due dispositivi diversi.

- Cambiamo i dati di accesso con cadenza regolare.

- Lasciamo depositate cifre minime, giusto per le operazioni di trading, e preleviamo tutto non appena queste vengono completate.

- Resistiamo alla tentazione di mettere in staking o aderire a invitanti programmi di ricompensa lasciando grosse cifre sulla piattaforma. O come minimo valutiamo attentamente il rapporto rischi/benefici.

Non dimentichiamo che si tratta di aziende centralizzate, che non solo possono sparire/fallire in qualsiasi momento, ma lavorano in antitesi coi principi di libertà e proprietà sottintesi alle criptovalute.

Mentre i wallet custodial sono per lo più cold in termini di modalità impiegate dalle strutture che li gestiscono, possiamo di fatto considerarli hot, in quanto i nostri accessi e interazioni avvengono per forza di cose mentre siamo connessi alla rete.

Passando invece ai wallet non custodial la distinzione tra hot e cold merita un approfondimento in paragrafi dedicati.

Per quanto riguarda gli hot wallet non custodial, rientrano in questa categoria le estensioni per browser (tipo MetaMask), le app per mobile (ad esempio TrustWallet), le app per desktop (tipo Exodus) e i web wallet (come FreeWallet).

App ed estensioni conservano chiavi e seed localmente nel nostro dispositivo, in file criptati ma pur sempre soggetti a potenziali attacchi e alle vulnerabilità che scaturiscono dall’essere in un pc, tablet o telefono che si collega a Internet. I web wallet sono ancora più a rischio, in quanto le salvano nei server del fornitore del servizio.

Teniamo presenti i seguenti riferimenti:

- Scarichiamo app, software ed estensioni assicurandoci di essere sui siti ufficiali, controllando l’url.

- Ricordiamo che la vulnerabilità risiede nell’avere chiavi e seed esposte alla connessione online. Come spiegato questa componente non è risolvibile, e non c’è modo di assicurare il 100% di protezione di queste componenti quando abbiamo a che fare con wallet di tipo hot.

- Proteggiamo comunque la seed phrase secondo le procedure descritte nella seconda parte di questa guida.

- Alcuni di questi wallet utilizzano la soluzione ‘keystore’, un file criptato e accessibile mediante password che contiene seed e chiavi private, si conserva separatamente dal wallet, e si carica solo per effettuare l’accesso.

E’ una buona soluzione digitale, soprattutto se salvato in maniera sicura, che però non elimina le problematiche discusse finora. - Usiamo wallet di questo tipo solo per piccole quantità di criptovaluta o NFT di poco valore. Gli hot wallet possono essere pensati come portafogli per le spese e le operazioni di tutti i giorni.

- In caso di movimentazioni importanti, o per interagire con le DApp della DeFi e degli NFT, allora è imprescindibile usarli in abbinamento a wallet hardware, o come minimo in pc e smartphone dei quali abbiamo certezza che non siano compromessi.

Il punto però è che si tratta di dispositivi fragili, e soggetti a innumerevoli potenziali intrusioni e danneggiamenti. Non corriamo rischi del genere solo perché ‘è comodo’.

Se facciamo sul serio quando è in gioco la sicurezza delle nostre monete, allora non possiamo non propendere verso wallet non custodial e di tipo cold. La quintessenza di questa categoria sono i wallet hardware.

Se è vero che li colleghiamo al web per interagire coi nostri fondi, dobbiamo capire però che questi non espongono mai la seed phrase e le chiavi private, perché come accennato queste sono conservate offline all’interno del dispositivo fisico, e usate per autorizzare transazioni solo a seguito della pressione di veri e propri tasti.

In altre parole, se in fase di setup salviamo con cura la seed phrase, non c’è modo per un hacker di infrangerli.

Vediamo alcuni principi generici da applicare ai wallet hardware:

- Compriamo i wallet hardware esclusivamente sul sito ufficiale del costruttore. Niente eBay o Amazon, e niente prodotti usati. Potremmo scoprire dopo anni di aver avuto a che fare con un dispositivo compromesso.

Indipendentemente da dove lo compriamo, nella confezione non deve esserci una seed. Questa verrà generata dal wallet e mostrata sul suo display al momento del setup. - Teniamo aggiornate sia le app di interazione col wallet (ad esempio Ledger Live di Ledger e Trezor Suite di Trezor) che i firmware del wallet vero e proprio, verificando di essere sempre su siti e app ufficiali, ogni volta che operiamo.

- Aggiungiamo tutti gli strati di protezione disponibili, PIN, Password ed eventualmente anche PassPhrase, per evitare il più possibile punti deboli.

- Se abbiamo necessità di averli con noi, evitiamo di portarli a tracolla come trofei da esibire. Se presi di mira non rimarrebbe che il PIN di accesso e la PassPhrase a proteggerci.

- Conserviamoli in luoghi sicuri e inattaccabili.

- Usiamo questo tipo di wallet per criptovalute/NFT che abbiamo necessità di movimentare di frequente, per fare trading o per operare nella DeFi. Per risparmi e investimenti a lungo termine, che si presume siano il grosso del nostro patrimonio, optiamo per soluzioni permanentemente fuori portata di qualsiasi aggressore, come i paper wallet, le placche metalliche e i wallet multi-signature.

- Separiamo i nostri averi in più wallet, per minimizzare i rischi. In questo modo anche nel peggiore degli scenari avremo perso solo una frazione di quanto in nostro possesso.

Passiamo ora alla discussione sui metodi di gestione e protezione della seed phrase.

Seed Phrase:

Il funzionamento di tutti i wallet non custodial, sia hot che cold, si fonda sul generare una seed phrase come primo passaggio della creazione di un nuovo portafoglio.

Questa serie di 12-24 parole rappresenta tutte le chiavi pubbliche e private e tutti gli indirizzi associati al nostro wallet, il quale li deriva algoritmicamente a partire proprio dalla seed. Si tratta di una ingegnosa soluzione che garantisce l’accesso ai fondi del wallet e permette di controllarne le chiavi private senza dover gestire incomprensibili stringhe di testo.

Il primo elemento da comprendere è che la seed permette di ricreare il wallet ovunque vogliamo. Ci basta inserirla in un qualsiasi software o dispositivo compatibile per riaccedere alle nostre monete da una nuova interfaccia, in quanto come detto le criptovalute non sono nel wallet ma su blockchain. Questo potrebbe essere una web browser extension, una app su mobile, e non necessariamente un wallet hardware o un wallet uguale a quello d’origine.

Non per niente viene anche definita ‘recovery phrase’. Uno dei risvolti è che il wallet in concreto non è l’interfaccia software o hardware, ma proprio la seed. Ne consegue che è questo l’elemento più prezioso da tutelare: prima o poi anche il miglior wallet hardware si danneggerà e a quel punto sarà evidente la preminenza della seed phrase.

L’altro risvolto è che non solo noi ma chiunque ne entri in possesso potrà accedere ai fondi che contiene.

Proteggere la seed in maniera ottimale non è fantascienza. Certamente possiamo spingerci verso soluzioni estreme come le capsule in titanio con le parole scolpite su metallo, se questo ci fa sentire più tranquilli.

La realtà è che esiste una catena della sicurezza che non va interrotta in nessuno dei passaggi coinvolti, per cui se sbagliamo nelle fasi iniziali e più vulnerabili diventa inutile ricorrere a tecnologie all’avanguardia per il backup finale.

Se invece rispettiamo procedure basate su poche efficaci regole e sul buon senso, anche le soluzioni di custodia più semplici saranno a prova di bomba, e di hacker.

I passaggi delicati nei quali è fondamentale rispettare tutte le precauzioni possibili sono tre, ognuno importantissimo:

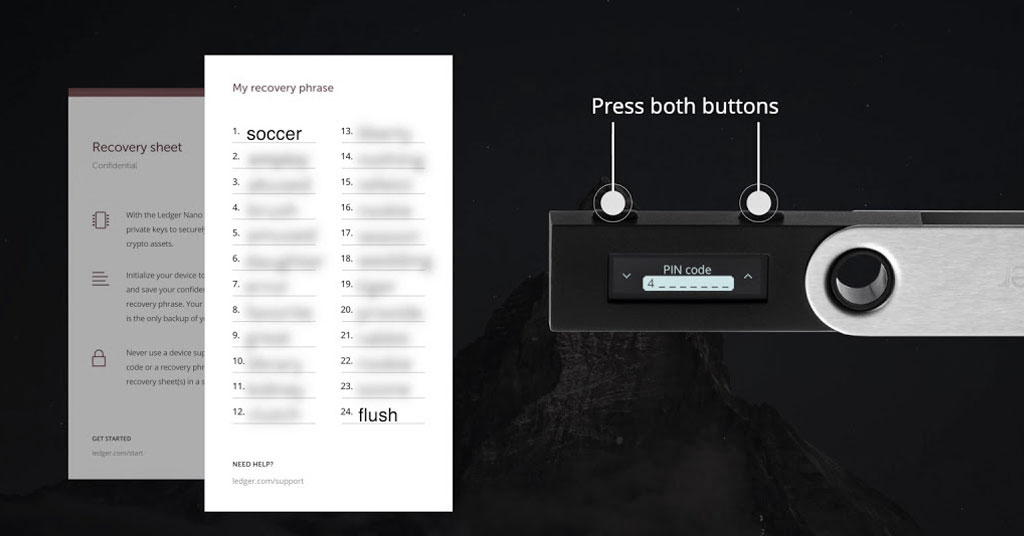

- Il momento in cui la seed viene generata e ci viene mostrata.

- La procedura di backup.

- Il momento del ripristino.

Generazione:Ogni wallet, estensione e app non custodial, non appena installato offre due possibilità: quella di rigenerare un wallet già esistente (inserendo una precedente seed in nostro possesso) e quella di creare un nuovo wallet.

Questo è il momento cruciale, perché se compromettiamo la seed in questa fase nessuna salvaguardia applicata successivamente avrà valore.

Il wallet mostrerà in successione le 12-24 parole inglesi, costituite da sole lettere minuscole. Niente caratteri speciali, niente numeri.

Vediamo una serie di linee guida da rispettare per attenerci ai più alti standard di sicurezza:

- Assicuriamoci di avere una mezzora di tempo a disposizione, per fare le cose con calma e poter ricontrollare tutto un paio di volte.

- Prepariamo carta e penna e assicuriamoci di essere al riparo da occhi indiscreti.

- Scriviamo in modo chiaro e in stampatello. Numeriamo le parole e teniamole nell’ordine giusto. Controlliamo lo spelling di ogni parola tre volte prima di passare alla successiva.

- In caso di wallet software, appena scaricata l’applicazione/estensione scolleghiamo il dispositivo dalla rete. Su smartphone spegniamo WiFi e Bluetooth e mettiamo in modalità aereo. L’applicazione lavora localmente e quindi genera, mostra e verifica la seed senza bisogno di una connessione online.

- Non scriviamo le parole della seed su un dispositivo digitale. Un semplice keylogger/malware e le nostre cripto sono andate per sempre.

- Seguiamo la procedura di verifica del wallet con la massima precisione. Ogni wallet ha un meccanismo diverso, che permette di verificare di aver salvato correttamente la seed senza comprometterla.

- Ricontrolliamo di aver trascritto nell’ordine giusto. Basta invertire una sola parola e abbiamo una seed, e quindi un wallet, completamente diversi.

Alla seed phrase possono essere aggiunti ulteriori strati protettivi come la PassPhrase, la Password e il PIN, come discusso in questo articolo di approfondimento.

In sintesi, mentre Password e PIN sono orientati alla salvaguardia del dispositivo (wallet hardware) o dell’installazione (wallet software) specifici, la PassPhrase è una sorta di estensione della seed phrase, una parola aggiuntiva che produce un wallet completamente nuovo e diventa quindi parte integrante della seed di accesso al portafoglio.

Questo garantisce una sicurezza molto maggiore, in quanto anche chi entrasse abusivamente in possesso della seed, senza PassPhrase non potrebbe farsene nulla. Tuttavia è una soluzione che richiede grande attenzione, poiché perdere la PassPhrase equivale a non poter in alcun modo recuperare i propri fondi.

Backup:Il secondo passaggio a tutela della seed, ugualmente cruciale, consiste nel suo backup. Prima dell’introduzione dello standard BIP39, che semplifica e codifica in una comoda frase mnemonica tutto ciò che riguarda il nostro wallet, le procedure di backup erano molto più delicate in quanto ogni portafoglio impiegava soluzioni diverse, come i file .dat, i file keystore, o addirittura nient’altro che dei rudimentali salvataggi manuali delle chiavi private, una per una.

Capiamo quindi come la seed sia stato un notevole passo avanti verso il rendere le cose più semplici e di conseguenza sicure per gli utenti.

Una sua conservazione adeguata garantisce infatti protezione assoluta. Non c’è modo di risalire a chiavi e indirizzi se non avendo le 12-24 parole esattamente nell’ordine giusto e con lo spelling giusto. Anche una microvariazione determina la generazione di un altro wallet.

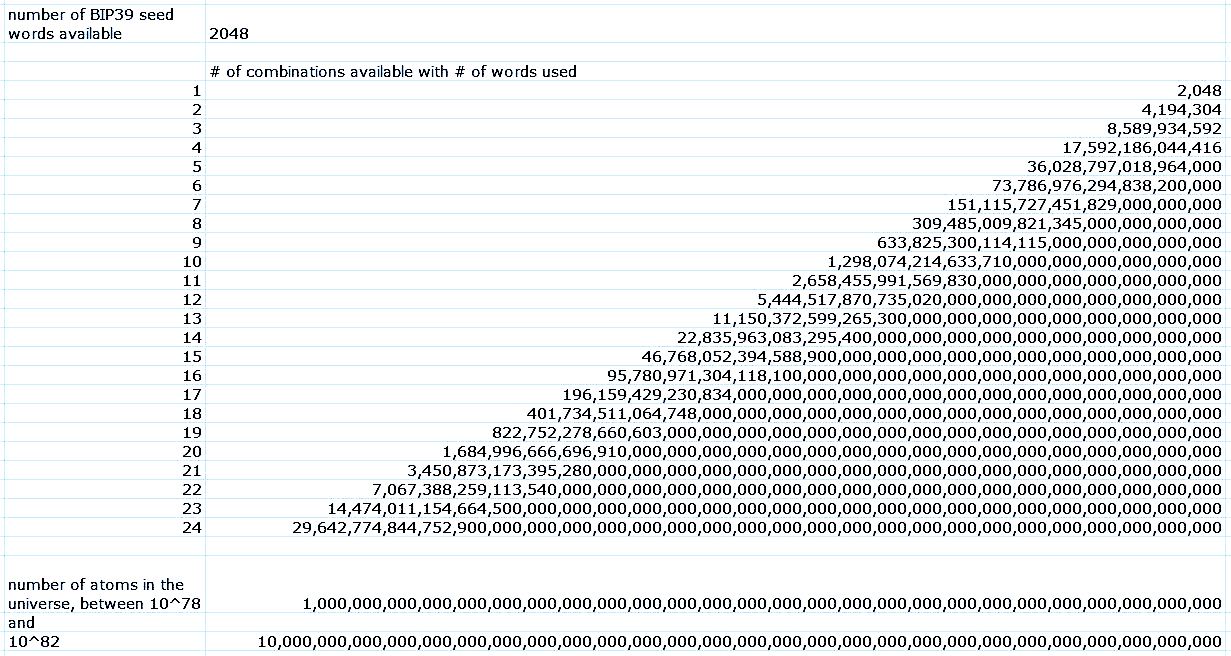

Per avere un’idea dell’irrecuperabilità, pensiamo che siccome le 24 parole sono selezionate da una lista predeterminata di 2048 termini (scelti accuratamente dagli sviluppatori per minimizzare errori e confusione), con anche solo 4 parole sarebbero possibili 17 mila miliardi di combinazioni (e quindi di seed diverse).

Con 24 parole le combinazioni a disposizione sono una quantità superiore al numero di atomi presenti nell’universo, come vediamo nell’interessante tabella riportata qui sotto. In pratica, se facciamo le cose per bene, possiamo stare tranquilli.

Vediamo un elenco esaustivo di best practices a cui attenersi:

- Ogni backup deve essere fisico. Per quanto sia allettante, evitiamo di fare copie digitali della seed: niente screenshot, copie nella clipboard, backup da trasferire su cloud (neanche se criptati), allegati, salvataggi su chiavette in formato testo. Soprattutto evitiamo di conservarla nel pc o smartphone su cui abbiamo installato il wallet che l’ha generata.

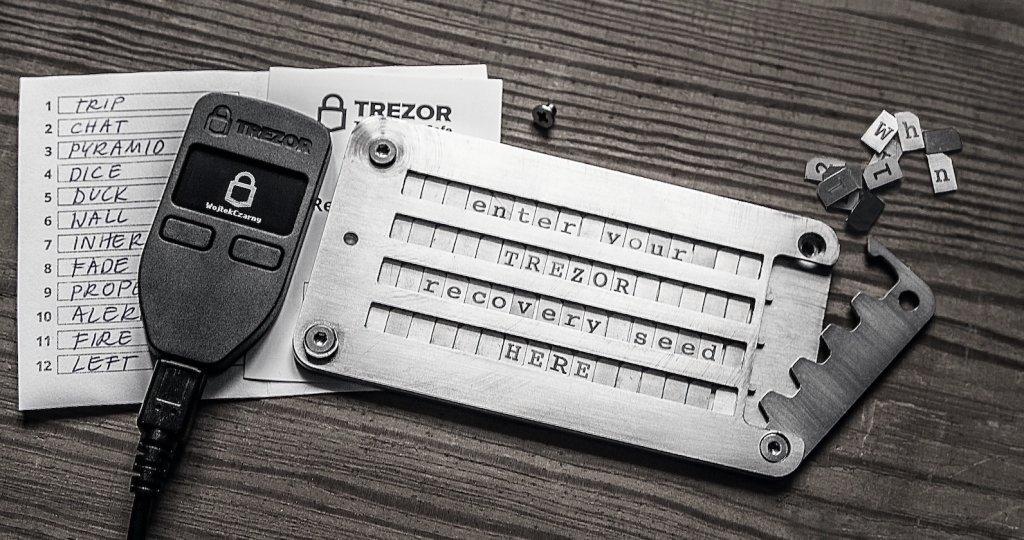

- Usiamo supporti durevoli. Evitiamo materiali delicati come carta sottile, matite, inchiostri a pennarello che potrebbero scolorirsi nel tempo, oppure supporti vulnerabili a condizioni estreme, non solo come l’acqua e il fuoco, ma anche come l’umidità, il caldo e il freddo.

Anche wallet hardware di qualità vengono forniti con niente più che semplici cartoncini sui quali trascrivere le parole della seed. Pensiamo che questi potrebbero servirci dopo anni, e quindi in base alle cifre coinvolte e alle condizioni di conservazione può essere una buona idea valutare l’utilizzo di piastre in metallo come la Cryptosteel Capsule o il Keystone Tablet. - Salviamo la seed intera. Non frammentiamola perché potremmo non essere più in grado di ricostruirla correttamente.

- Facciamo copie multiple della seed. Teniamo però presente che maggiore è il numero di copie, più alto è il rischio di una eventuale compromissione, e quindi valutiamo bene il rapporto rischi/benefici in base alle nostre esigenze.

- Dopo la scrittura è fondamentale la custodia: ogni copia va detenuta in un luogo fisico diverso e protetto, per impedire che anche una catastrofe pregiudichi la possibilità di riottenere l’accesso ai wallet.

Affidiamoci a istituti specializzati se non disponiamo di una cassaforte o di cassette di sicurezza inattaccabili, in almeno due location diverse. Tre copie (due in strutture separate e private, la terza in cassetta di sicurezza ad esempio di istituto bancario) potrebbe essere un compromesso ideale. - Un principio essenziale è quello di evitare il famigerato ‘single point of failure‘, il singolo punto vulnerabile che se violato comprometterebbe tutta la situazione. Per questo ragioniamo su un piano di recovery che, in base alla nostra situazione, tenga conto di tutte le variabili e copra tutti gli scenari possibili.

Se il nostro backup non dipende da una singola location, persona o tipo di supporto, è meno probabile che anche nel peggiore dei casi rimarremo tagliati fuori dal wallet. - Conserviamo l’eventuale PassPhrase in un luogo distinto da quello della seed. Se usiamo più di una seed e diverse PassPhrase dobbiamo avere la certezza di non confondere quale PassPhrase è associata a quale wallet, o non saremo in grado di ricreare il wallet in caso di necessità.

- Se ci riesce facciamo anche un backup mentale, memorizzando le parole come fosse una filastrocca. Il senso del tradurre le chiavi private in una frase mnemonica è anche questo. Evitiamo però di affidarci esclusivamente alla pura memorizzazione, per ovvi motivi.

- Applichiamo gli stessi standard di sicurezza a tutti gli eventuali strati di protezione aggiuntivi: SeepPhrase, PIN e Password.

Un tipico assetto consiste nel coinvolgere tre dispositivi/entità e stabilire che almeno due di questi debbano firmare per procedere.

Capiamo come questo dia modo di creare strutture in cui senza l’approvazione di entità multiple e indipendenti i fondi non possano essere movimentati, garantendo che nessuna singola compromissione possa pregiudicare il wallet.

Un ultimo punto, che può sembrare eccessivo ma invece va contemplato seriamente, è quello di includere nel nostro testamento istruzioni di accesso ai wallet che possediamo.

Così come abbiamo un’assicurazione per ogni aspetto della vita fuori dal nostro controllo, questa sarà la garanzia che le cripto che deteniamo non andranno perse per sempre se ci succede qualcosa.

Possiamo pensarlo come il piano di backup definitivo. Se nessuno dei nostri cari sa niente di dove si trovano (e come funzionano) seed, PassPhrase e Password, allora non ci sarà alcuna speranza di accedere ai fondi che contengono.

Ripristino:Prima o poi dovremo confrontarci anche con una procedura di ripristino di un wallet. Anche qui le regole sono semplici ma piuttosto ferree.

Più ci saremo attenuti a metodi sicuri durante generazione e backup, più il ripristino di un wallet sarà lineare ed efficace.

Andiamo anche qui per punti chiave:

- Recuperiamo la copia fisica della nostra seed, avendo premura di non esporla a occhi indiscreti.

- Anche in questo caso assicuriamoci di avere una mezzora di tempo a disposizione, per fare tutto con calma.

- Ancora una volta evitiamo il digitale. La leggerezza con cui numerosi wallet software consentono di copiare e incollare la seed phrase è disarmante. Scolleghiamo il dispositivo dalla rete e digitiamo le parole manualmente, leggendole dalla copia fisica.

Per attenerci ai massimi standard di sicurezza, un wallet rigenerato in questo modo va comunque considerato compromesso. E’ buona pratica, in questi casi, subito dopo aver riguadagnato accesso ai nostri fondi, creare nuovi wallet e seed e trasferire tutto, abbandonando quelli vecchi. - Se abbiamo avuto l’accortezza di usare uno dei migliori wallet hardware, come Ledger e Trezor, questo è uno dei momenti in cui apprezzeremo la qualità delle procedure previste da queste compagnie, e la tranquillità che garantiscono in questi frangenti.

Le parole della seed infatti vengono inserite direttamente nel dispositivo, i cui chip come spiegato sono sigillati dalla rete anche quando connessi al pc via USB, garantendone totale protezione. Wallet come Ellipal e Keystone si spingono un gradino più in alto evitando addirittura qualsiasi interazione fisica col computer e interagendo esclusivamente mediante telecamera e QR code, così da scongiurare anche la remota possibilità di codice malevolo inviato al wallet via USB. In questi casi il wallet rigenerato è sicuro come prima del ripristino.

Di seguito sottolineiamo alcuni degli errori tipici in fase di ripristino:

- Usare un wallet installato su un dispositivo compromesso da malware o virus – repetita iuvant ;).

- Ripristinare la seed mentre il dispositivo è collegato a Internet.

- Importare la seed phrase di un wallet hardware in un wallet software come MetaMask. Non solo questo compromette la seed, ma è anche inutile. Si può usare un wallet hardware assieme a MetaMask (o qualsiasi wallet Web 3.0) semplicemente accoppiandolo, come spiegato in questa guida.

- Importare la seed phrase di un wallet software in un wallet hardware.

- Importare la seed con un copia/incolla (il che implica che è in formato digitale e abbiamo quindi già violato i principi discussi in precedenza).

Conclusioni:

Come questo tour de force ha evidenziato, proteggere le nostre criptovalute e NFT non è una pratica che può essere presa alla leggera o gestita superficialmente. Anche conoscendo tutto ciò che abbiamo discusso, le insidie rimangono numerose.

Purtroppo in molti partono allo sbaraglio capendo poco la tecnologia e le dinamiche coinvolte nel suo utilizzo, e si mettono a studiare e approfondire solo dopo aver preso una batosta.

Le regole però sono, per quanto interconnesse e stratificate, piuttosto semplici. Vale la pena farle proprie.

Che Cos’è, Come Funziona e Come Scegliere un Portafoglio o Wallet per Criptovalute

La Differenza tra Seed Phrase, PassPhrase, Password e PIN nei Wallet per Criptovalute

Come Recuperare Criptovalute Perse Inviate a Blockchain, Network o Indirizzi Sbagliati

Come Recuperare le Chiavi Private di un Wallet Usando il Convertitore Ian Coleman

Come Evitare di Essere Truffati e Perdere Criptovalute – 10 Strategie